A biztonságos távoli elérés implementálásának öt legfontosabb szempontja

A rendszergyártók üzleti modelljeit egyre inkább átformálják az ipari IoT rendszerek és az okos gyárakban tapasztalható trendek. Az OEE mutató (Overall Equipment Effetctiveness: Teljes eszközhatékonyság) és a leállás nélküli termelés (zero equipment downtime) többé már nem csak egy-egy égbe kiáltott kifejezés, hanem egy sikeres üzem alapkövetelményei. Annak érdekében, hogy egy ilyen üzem működőképes legyen, a gépgyártóknak és az üzemeltető mérnököknek szükségük van egy hatékony módszerre ahhoz, hogy távolról is ellenőrizhessék a gyártósoron lévő berendezéseket, és hozzáférhessenek a szükséges információkhoz, bárhol is legyenek.

Cikkünkben áttekintjük azokat a főbb tényezőket, amelyeket figyelembe kell venni az ipari berendezések biztonságos távoli elérésének kialakításakor. Emellett kitérünk arra is, hogy miért ideális ezekben az esetekben egy felhő alapú távoli elérést nyújtó szolgáltatás a gépgyártók számára.

A hagyományos távoli elérési eszközök, például a VPN, vagy a távoli asztal kapcsolat (RDC) biztonságos távoli elérést biztosítanak céges hálózatokhoz és rendszerekhez, ugyanakkor ezekből a szolgáltatásokból hiányzik a flexibilitás valamint azok az intelligens funkciók, melyek az ipari gépgyártóknak szükségesek.

.png?width=1400&name=MOXA%20remote%20connect%20m%C3%A1solata%20(1).png)

1. A telepítési folyamat időigényes, és komoly rendszergazdai tudást igényel

Számos paramétert be kell állítani ahhoz, hogy egy kapcsolatot létre lehessen hozni távoli gépekkel: gondolnunk kell többek között a szükséges autentikációs kulcsok, adatok cseréjére. Egy VPN vagy RDC kapcsolat beállítása bonyolult, időigényes és egy IT szakértő tudását igénylő - így mindenképpen költséges - feladat.

2. Kompromisszum a vállalati biztonsági házirenddel

A VPN megoldáshoz szükség van egy VPN szerverre statikus, publikus IP címmel, valamint a szükséges portok használatának kimenő és bejövő irányú engedélyével. A legtöbb IT osztály nem szívesen, vagy nem teszi lehetővé ezeket a megoldásokat a hálózat sebezhetőségének növekedésétől tartva.

3. Nehéz VPN biztonság kezelés

Az egyik módja a magasabb biztonsági szint elérésének, ha különböző előre megosztott kódunk, vagy X.509 tanúsítványunk van minden egyes VPN Tunnelhez. Amikor csak néhány VPN kapcsolatról van szó, akkor ezeknek a kezelése egyszerű, de ahogy nő az igényelt VPN Tunnelek és igényelt hozzáférések száma, a kulcsok és tanúsítványok kezelése is egyre kezelhetetlenebb.

4. A biztonságos távoli elérés kialakítása komplex és költséges

A VPN kapcsolatok a mérnökök és a telephely között többnyire site-to-site kapcsolatok, mely a mérnököknek általában a teljes üzemi hálózathoz hozzáférést ad. Az egyetlen út, hogy csökkentsük az ezzel járó biztonsági kockázatokat, ha end-to-end VPN kapcsolatot hozunk létre, de ennek üzemeltetése igen magas költségekkel jár.

Az RDC kapcsolatok ezen a téren hasonlóan problémásak, hiszen ugyanúgy elérhetővé teszik kívülről a teljes ipari hálózatot. A biztonság felügyelete továbbá komoly anyagi és humánerőforrás igénye még tovább emeli az üzemeltetési költségeket.

5. A skálázhatóság és a flexibilitás is költséges

A VPN szerverek általában korlátozott számú VPN Tunnelt tudnak kezelni, ez a szám megtalálható a VPN szerver specifikációjában. Ahogy az üzem növekszik, egyre több gép és felhasználó kapcsolódik a hálózathoz, ezeket a forrásokat kimerítve. Ha elfogy a rendelkezésre álló szabad VPN Tunnelok száma, új szerverre lesz szükség, és elölről kell kezdeni ezt az időigényes telepítési eljárást.

A VPN és RDC limitációk és megkötések miatt a mérnökök egy könnyen kezelhető, biztonságos, rugalmas és skálázható megoldást keresnek a távoli eszközök kezelésére.

Felhő alapú biztonságos távoli elérés

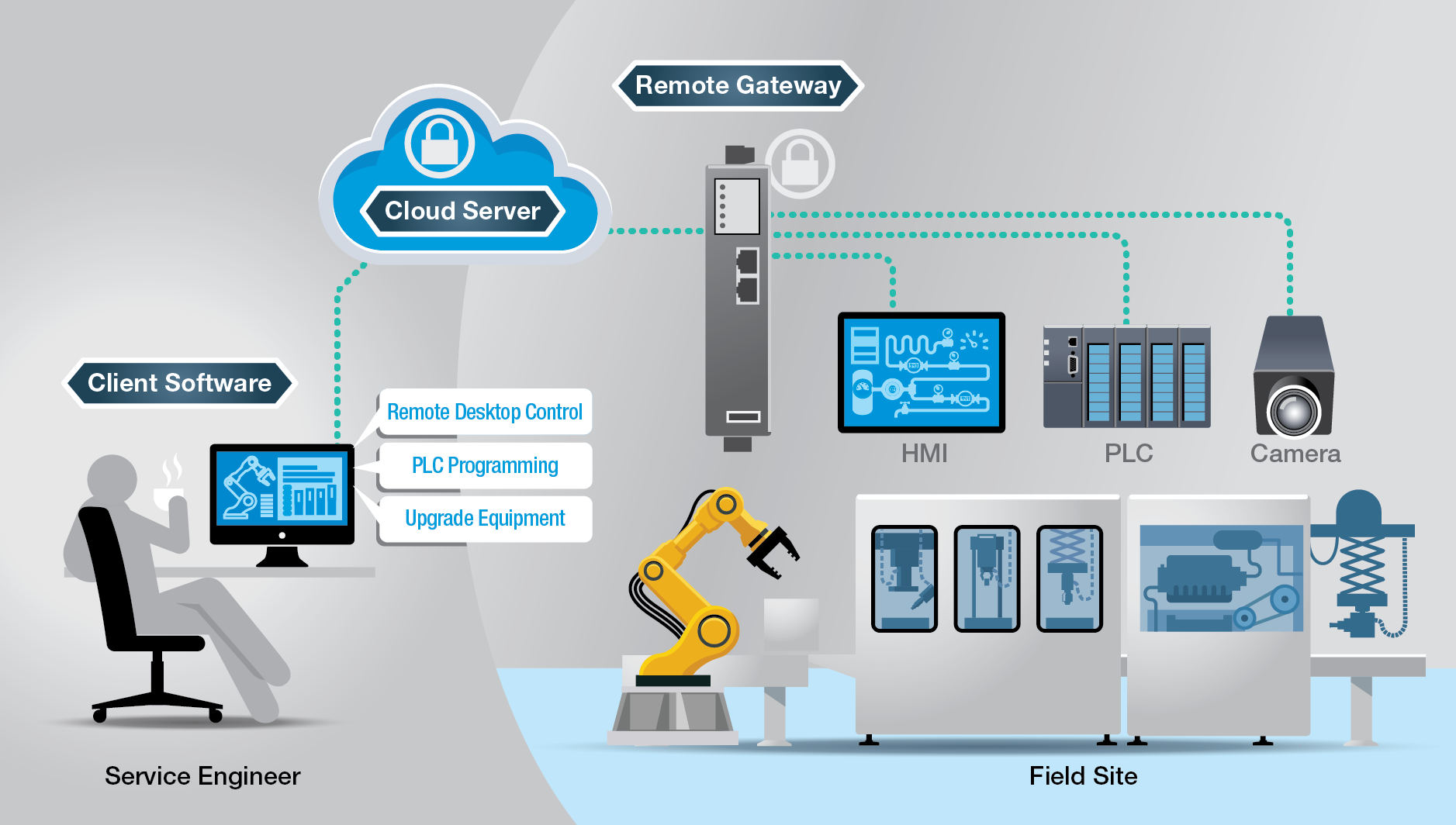

A felhő alapú távoli elérés egy új típusú megoldás, mely lehetővé teszi a terepi eszközökhöz való flexibilis hozzáférést. E megoldásnak a hálózati topológiája három fő elemre bontható: Távoli átjáró (Remote Gateway), felhő szerver (Cloud Server) és kliens szoftver (Client Software). A távoli átjárók kapcsolódnak a terepi hálózathoz, annak érdekében, hogy az elérés biztosított legyen. A kliens szoftver a mérnök számítógépére telepítendő, a felhő szerver pedig valamelyik népszerű szolgáltatónál van, például AWS, vagy Microsoft Azure. A távoli átjáró és a kliens szoftver is kezdeményezheti egy biztonságos kapcsolat kialakítását a felhőtől, a felhő szerver pedig lemenedzseli a távoli kapcsolat kiépítését és autentikálását, így az összeköttetés pillanatok alatt megvalósul.

A Moxa kifejezetten gépgyártóknak és üzemeltetőknek tervezte a Moxa Remote Connect (MRC) megoldást, mely lehetővé teszi számukra a hatékonyabb munkavégzést és az alacsonyabb üzemeltetési költségeket.

A Moxa Remote Connect termék már elérhető tesztelésre. Szeretnél részt venni a teszt programunkban? Töltsd ki az alábbi űrlapot, és kollégáink egyeztetés céljából felveszik Veled a kapcsolatot.